Μόλις κυκλοφόρησε ένα κιτ ηλεκτρονικού “ψαρέματος” που επιτρέπει σε κακόβουλους χρήστες να δημιουργούν αληθοφανείς και αποτελεσματικές φόρμες σύνδεσης phishing χρησιμοποιώντας πλαστά παράθυρα του προγράμματος περιήγησης Chrome.

Όταν συνδέεστε σε ιστότοπους, βλέπετε και την επιλογή σύνδεσης με Google, Microsoft, Apple, Twitter ή ακόμα και μέσω Steam.

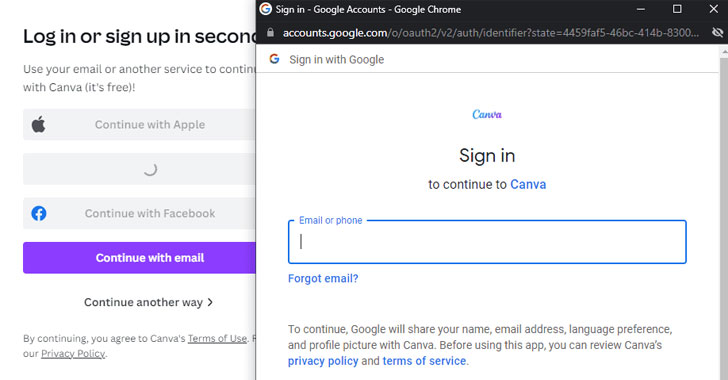

Για παράδειγμα, η φόρμα σύνδεσης για το DropBox σάς επιτρέπει να συνδεθείτε χρησιμοποιώντας με ένα λογαριασμό της Apple ή της Google, όπως φαίνεται παρακάτω.

Με τη νέα μέθοδο, όταν κάνετε κλικ στα κουμπιά είσοδος με την Google ή την Apple, θα εμφανιστεί ένα πανομοιότυπο παράθυρο του προγράμματος περιήγησης με μία σύνδεση single-sign-on (SSO), το οποίο σας ζητά να εισαγάγετε τα διαπιστευτήριά σας και να συνδεθείτε με τον λογαριασμό.

Οι κακόβουλοι χρήστες προσπαθούσαν παλαιότερα να δημιουργήσουν αυτά τα ψεύτικα παράθυρα SSO χρησιμοποιώντας HTML, CSS και JavaScript, αλλά συνήθως υπήρχε κάτι που τα έκανε να φαίνονται ύποπτα.

Browser in the Browser attacks

Εδώ έρχεται η νέα μέθοδος “Browser in the Browser (BitB) Attack” που χρησιμοποιεί προκατασκευασμένα πρότυπα για τη δημιουργία πλαστών αλλά ρεαλιστικών αναδυόμενων παραθύρων του Chrome που περιλαμβάνουν προσαρμοσμένες διευθύνσεις URL και τίτλους που μπορούν να χρησιμοποιηθούν σε επιθέσεις phishing.

Αυτή η επίθεση δημιουργεί ψεύτικα παράθυρα του προγράμματος περιήγησης μέσα στα πραγματικά παράθυρα του προγράμματος περιήγησης (Browser in the Browser) για να δημιουργήσει πειστικές επιθέσεις phishing.

Αυτή την στιγμή κυκλοφορούν ήδη πρότυπα επίθεσης του προγράμματος περιήγησης στο GitHub. Συμπεριλαμβάνουν παράθυρα του Google Chrome για Windows και Mac με παραλλαγές σκοτεινής και φωτεινής λειτουργίας.

Οι επιτιθέμενοι μπορούν απλά να κατεβάσουν τα πρότυπα, να τα επεξεργαστούν ώστε να περιέχουν την επιθυμητή διεύθυνση URL, τον τίτλο του παραθύρου και στη συνέχεια να χρησιμοποιήσουν ένα iframe για να εμφανίσουν τη φόρμα σύνδεσης.

Ο Kuba Gretzky, ο δημιουργός του Evilginx phishing toolkit, δοκίμασε τη νέα μέθοδο και ανέφερε ότι λειτουργεί τέλεια με την πλατφόρμα Evilginx, κάτι που σημαίνει ότι μπορεί να προσαρμοστεί για να κλέβει κλειδιά 2FA κατά τη διάρκεια επιθέσεων phishing.

Έτσι το επόμενο διάστημα καλό θα ήταν να προσέχετε παραπάνω, με κάθε φόρμα σύνδεσης.Με τα προκατασκευασμένα πρότυπα για τα ψεύτικα παράθυρα του Chrome, θα εμφανιστούν πολύ πειστικές φόρμες σύνδεσης για phishing.

Πηγή: iguru.gr